: level 3 → level 4

http://natas4.natas.labs.overthewire.org

natas4에 로그인하면 http://natas5.natas.labs.overthewire.org에서 접속해야 접근이 가능하다는 문구를 볼 수 있다.

하지만 현재 페이지는 http://natas4.natas.labs.overthewire.org이므로 접근이 불가능하다.

이때 Burp Suite으로 Referer을 조작하면 http://natas5.natas.labs.overthewire.org에서 접속한 것처럼 할 수 있다.

/*

여기서 Referer란 요청한 페이지 전의 페이지를 뜻한다.

예) naver.com에서 blog.naver.com으로 이동하기 위해 blog.naver.com을 클릭했을 때 웹브라우저는 서버에 http://www.naver.com을 Referer로 보낸다.

단, Referer은 페이지의 링크를 통해 이동했을 때만 확인할 수 있다.

예) (blog.naver.com) 링크를 클릭했을 때는 Referer값을 확인 가능, 직접 (blog.naver.com) url을 입력했을 때는 확인 불가능

Referer는 로그분석, 로깅(Logging: 프로그램 개발이나 운영 시 발생하는 문제점을 추적하거나 운영 상태를 모니터링 하기 위한 텍스트)에 사용되고, User의 자취를 분석하는데 유용하다.

하지만 사생활과 관련된 정보가 노출될 가능성도 있기에 마냥 유용하다고 볼 수는 없다.

- s5unnyjjj.tistory.com/15 (출처)

*/

Burp Suite을 실행하고 Proxy -> Intercept 탭으로 이동한다.

Intercept is on으로 설정해두고 natas4에서 Refresh page 링크를 클릭한다. (Referer을 확인하기 위해)

Referer를 http://natas5.natas.labs.overthewire.org으로 수정한다.

Intercept is off로 바꾼다.

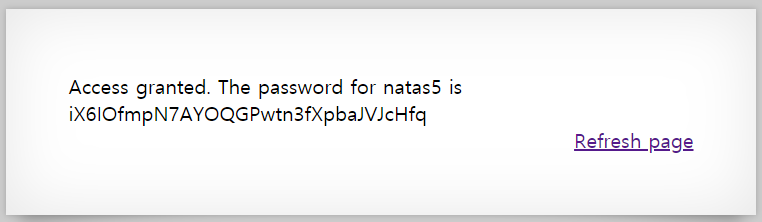

Referer를 변경하고 실행했더니 natas4 화면문구에 natas5로 가는 password가 나타났다.

natas5 password: iX6IOfmpN7AYOQGPwtn3fXpbaJVJcHfq

'Study > Web Hacking' 카테고리의 다른 글

| [LOS] cobolt (0) | 2021.04.02 |

|---|---|

| [natas] Level 4 -> Level 5 (0) | 2021.04.02 |

| [natas] Level 2 -> Level 3 (0) | 2021.04.01 |

| [XSS Challenge] Stage #2 (0) | 2021.03.27 |

| [XSS Challenge] Stage #1 (0) | 2021.03.27 |