: level 8 → level 9

http://natas9.natas.labs.overthewire.org

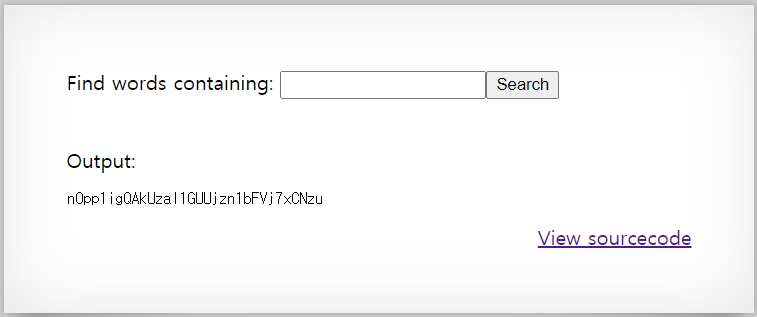

natas9에 접속한 뒤 View sourcecode를 눌러서 소스코드를 확인해봤다.

소스코드를 보니 사용자 입력을 $key에 저장하고, passthru 함수를 실행시키고 있다.

처음보는 함수가 등장해서 passthru 함수가 무엇인지 찾아봤다. 찾아본 결과 php에서 외부 명령어를 실행시킬 수 있는 함수인 것 같았다. passturh 함수의 취약점을 이용해서 원하는 명령어를 실행할 수 있다고 한다.

natas10의 디렉토리나 파일을 검색해봤더니 2개의 결과가 출력됐다. 밑에 출력된 "/etc/natas_webpass/natas10"에 password가 있을 것 같다.

/etc/natas_webpass/natas10에 있는 파일의 내용을 출력해봤더니 natas10의 password가 출력됐다.

natas10 password: nOpp1igQAkUzaI1GUUjzn1bFVj7xCNzu

'Study > Web Hacking' 카테고리의 다른 글

| [XSS Challenge] Stage #7 (0) | 2021.05.08 |

|---|---|

| [LOS] orc (0) | 2021.05.07 |

| [natas] Level 7 -> Level 8 (0) | 2021.05.07 |

| [XSS Challenge] Stage #6 (0) | 2021.04.11 |

| [XSS Challenge] Stage #5 (0) | 2021.04.11 |