Stage #9에 입장!

일단 이전 stage들에서 썼던 방식들을 적용해봤다.

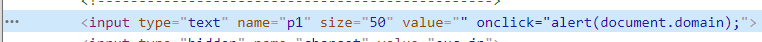

그 후 개발자도구를 열어 소스코드를 확인해보니

onclick 이벤트가 잘 삽입되어 있었다. 그러나 input 태그를 클릭해도 이 onclick 이벤트는 실행되지 않았다.

프록시로 Request 패킷을 확인해보니

input['text']에서 받은 값외에 charset이 전달되는 것을 확인할 수 있었다. charset이 euc-jp로 인코딩되고 있는 것 같다.

이쯤에서 Stage #9의 힌트를 확인해보면

UTF-7을 볼 수 있는데, 아무래도 인코딩 방식을 바꿔서 XSS를 해결해야 할 거 같아보인다.

" onclick="alert(document.domain);을 UTF-7 방식으로 인코딩하고 charset을 UTF-7로 바꿔서 패킷을 전달해봤다.

하지만 이번에도 팝업창이 실행되지 않았다. 찾아보니 일부 브라우저에서만 utf-7을 활용한 XSS 공격을 할 수 있다고 한다.

그래서 환경을 크롬에서 IE로 변경한 후 다시 시도해봤다.

IE 환경에선 제대로 실행되는 것을 확인할 수 있다.

'Study > Web Hacking' 카테고리의 다른 글

| [natas] Level 11 -> Level 12 (0) | 2021.05.23 |

|---|---|

| [XSS Challenge] Stage #10 (0) | 2021.05.15 |

| [LOS] wolfman (0) | 2021.05.15 |

| [natas] Level 10 -> Level 11 (0) | 2021.05.14 |

| [natas] Level 9 -> Level 10 (0) | 2021.05.14 |