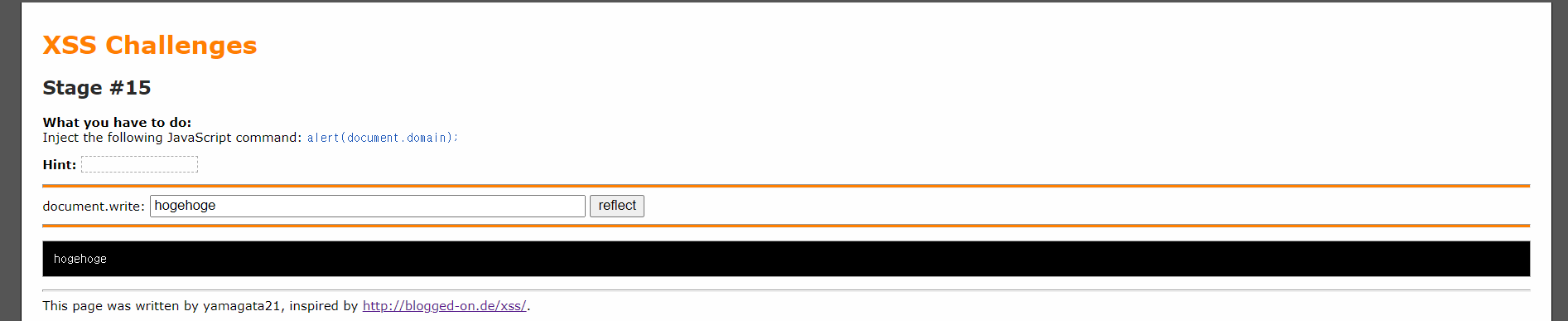

위 사진은 Stage #15의 화면이다.

화면에 보이는 input에 값을 입력하면 해당 내용이 document.write로 작성이 된다.

document.write로 <script>alert(document.domain);</script>입력하면 이번 문제를 해결할 수 있다.

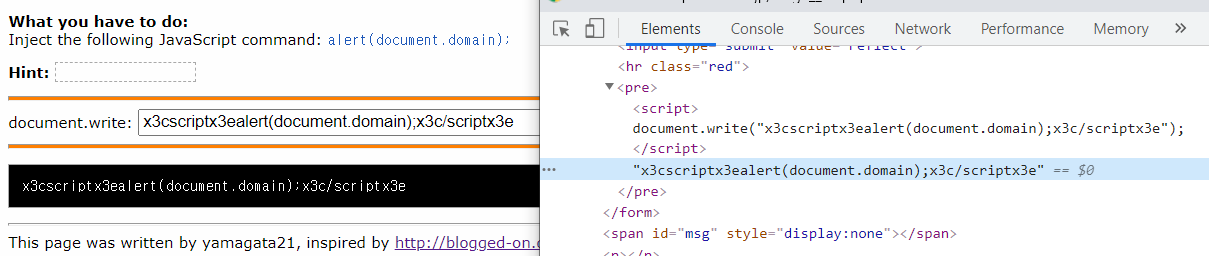

document.write에는 \x3c를 <, \x3e를 >로 해석하는 특징이 있다.해당 특성을 사용해서 payload를 작성해봤다.

\x3cscript\x3ealert(document.domain);\x3c/script\x3e그러나 아무런 변화도 일어나지 않았다. 소스코드를 확인해보니 '\'문자 하나가 필터링되고 있었다.

이번엔 \를 하나 더 추가하여 작성했다.

\\x3cscript\\x3ealert(document.domain);\\x3c/script\\x3e

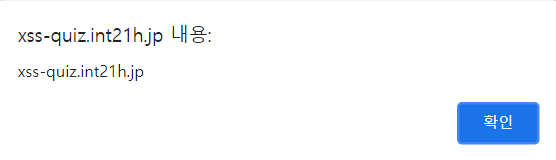

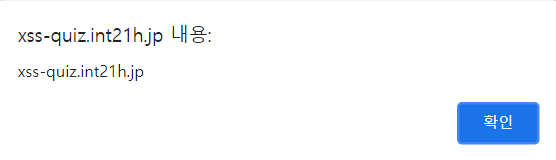

그 결과 alert창이 제대로 실행되었다.

'Study > Web Hacking' 카테고리의 다른 글

| [natas] Level 18 -> Level 19 (0) | 2021.06.27 |

|---|---|

| [natas] Level 17 -> Level 18 (0) | 2021.06.27 |

| [LOS] troll (0) | 2021.06.27 |

| [natas] Level 16 -> Level 17 (0) | 2021.06.27 |

| [natas] Level 15 -> Level 16 (0) | 2021.06.27 |