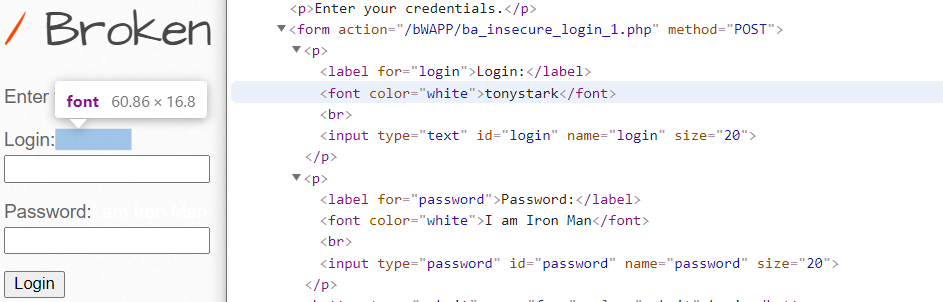

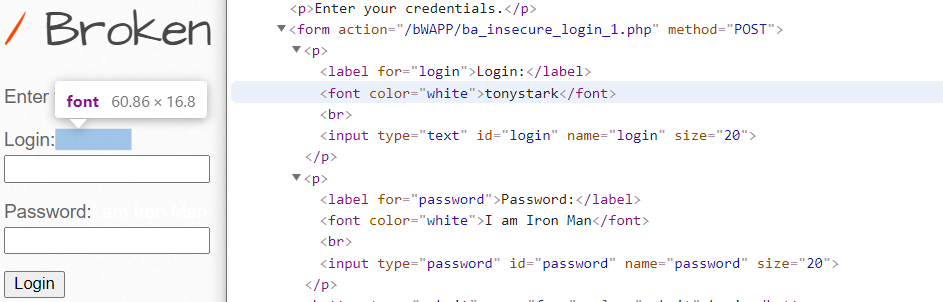

Quest. 소스코드를 잘 살펴보면 로그인 할 수 있는 정보가 있습니다. 아이디와 비밀번호를 알아내어 접속해보세요.

[level low]

소스코드를 확인해보니 ID는 tonystark, PASSWORD는 I am Iron Man인 것을 알 수 있었다.

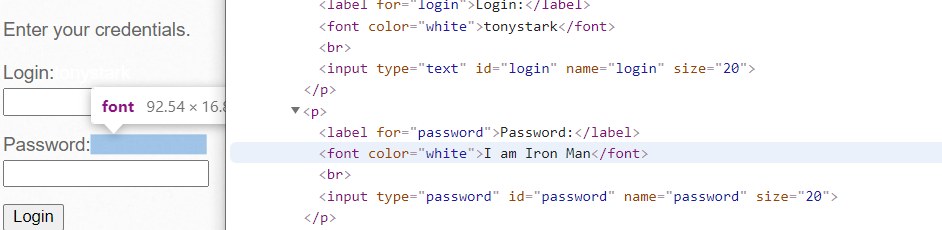

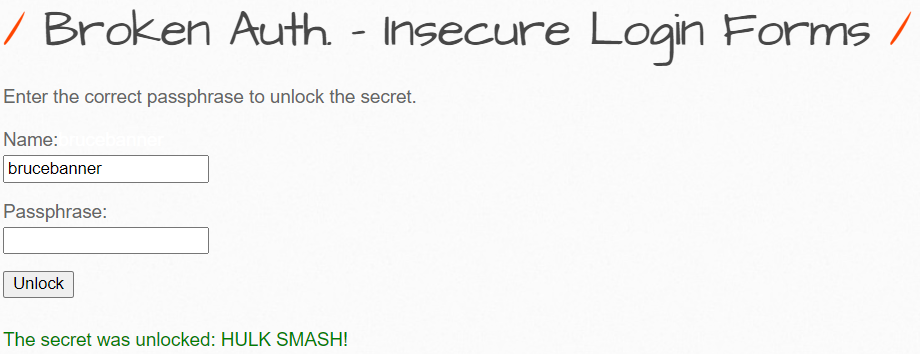

[level medium]

위 코드에서 로그인이 서버가 아니라 unlock_secret() 함수에서 처리되는 걸 알 수 있다.

변수 bWAPP에 "bash update killed my shells!" 문자열이 담겨 있다.

charAt()함수는 인자로 주어진 인덱스에 해당하는 문자를 반환해준다.

따라서 secret은 각 변수가 어떤 인덱스의 값을 받았는지 charAt()의 반환값을 알아내서 조합해야 한다.

console창에 secret선언 부분 코드를 복사해서 secret값을 알아냈더니 "hulk smash!"라는 값이 나왔다.

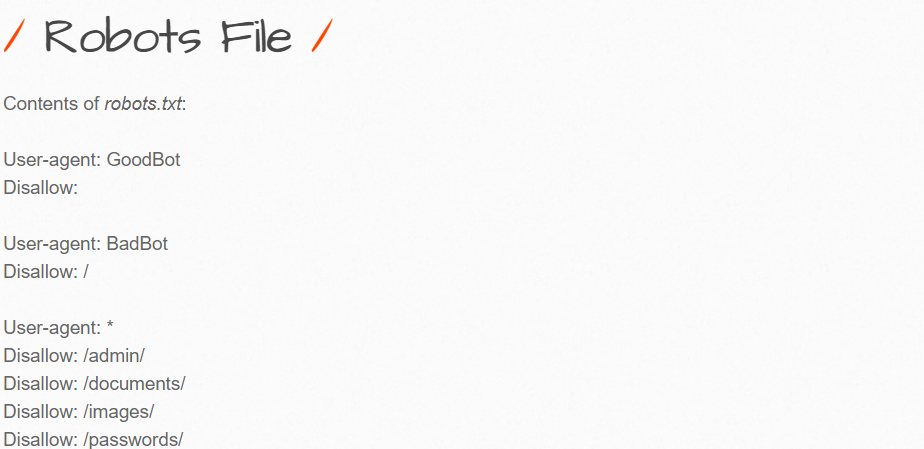

Quest. robots.txt을 공부해봅시다.

[level low]

robots.txt 파일은 웹사이트에 대한 검색엔진의 접근 제어를 담당하는 파일이다. 검색엔진에서의 검색 노출 여부를 결정할 수 있다. robots.txt 파일에는 다음과 같은 3가지 항목이 들어있다.

| User-agent | 접근제어 대상 로봇의 User-agent 정보 |

| Disallow | 검색을 허용하지 않는 디렉터리 |

| Allow | 검색을 허용하는 디렉터리 |

User-agent와 Disallow 설정을 통해 특정 검색 엔진에 대해서 접근 제어를 할 수 있다.

위 사진에서 GoodBot은 모든 디렉터리에 대한 접근이 허용됐지만, BadBot은 모든 디렉터리에 대한 접근이 허용되지 않았다. 모든 검색엔진에 대해서는 admin과 documents, images, passwords 디렉터리의 접근이 허용되지 않았다.

Quest. admin 정보와 password 정보를 확인해봅시다.

위 사진에서 /admin/과 /passwords/의 접근을 막아둔 건 검색엔진이므로 사용자는 이 디렉토리들에 접근할 수 있다.

'Study > Web Hacking' 카테고리의 다른 글

| [WEB]: XSS game 01 (0) | 2021.01.12 |

|---|---|

| [XSS] 기초 정리 (0) | 2021.01.06 |

| [bWAPP] SQL Injection (Login Form/Hero) (0) | 2020.10.04 |

| [bWAPP] SQL Injection (GET/Search) (0) | 2020.09.25 |

| [bWAPP] HTML Injection - Stored (Blog) (0) | 2020.09.20 |