Stage #3 입장!

Stage #3에서는 alert(document.domain);을 실행시켜야 한다.

Search a place에 <script>alert(document.domain);</script>를 그대로 입력해보았다.

코드가 실행되진 않고, 바로 아래에 그대로 출력되기만 했다.

이번엔 소스코드를 살펴봤다.

<script>alert(document.domain);</script>에서 '<'와 '>'가 필터링 되고 있다.

Search a place에 입력되는 태그는 필터링 되기 때문에 다른 방법을 찾아봐야 한다.

Stage #3은 Stage #2와 달리 Choose a country 부분이 추가되었다.

해당 부분의 입력을 이용해서 script를 실행할 다른 방법을 모색해야 한다.

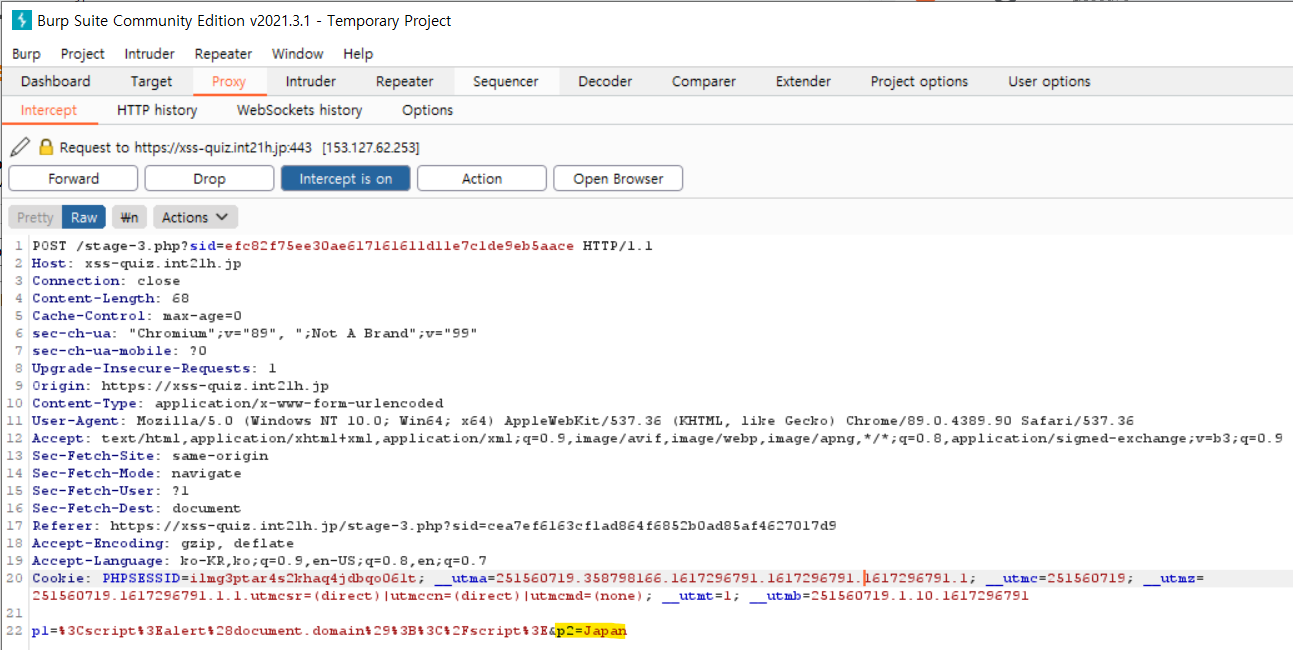

burp suite를 실행해서 서버로 전달되는 패킷을 확인해보자.

패킷을 보면 p1과 p2라는 변수에 각각 Search a place와 Choose a country 입력이 전달되고 있다.

p1는 필터링 되니까, p2의 값을 변조해봤다.

p2를 변조하니까 다음과 같이 됐다.

'Study > Web Hacking' 카테고리의 다른 글

| [natas] Level 5 -> Level 6 (0) | 2021.04.11 |

|---|---|

| [XSS Challenge] Stage #4 (0) | 2021.04.02 |

| [LOS] cobolt (0) | 2021.04.02 |

| [natas] Level 4 -> Level 5 (0) | 2021.04.02 |

| [natas] Level 3 -> Level 4 (0) | 2021.04.01 |