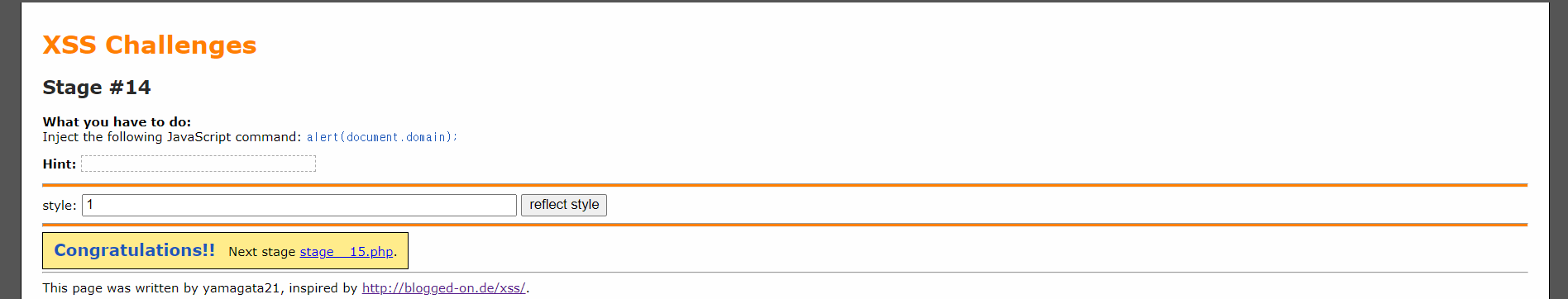

이번에도 input의 입력값이 style과 value에 적용된다.

Stage #13에서 사용하지 못했던 expression을 다시 입력해봤는데 expression이 xxx로 필터링 되고 있었다.

지난번에 domain이 필터링 됐을 때 썼던 방법처럼 expression 사이에 expression을 넣을까 생각해봤지만 expression이 사라지는게 아니라 xxx로 바뀌기 때문에 해당 방법은 사용하지 못한다.

expression 대신에 주석을 사용해서 필터링을 우회할 수 있을 것 같다. /**/

xss:ex/**/pression(alert(document.domain));

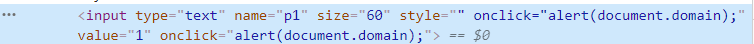

하지만 이번에도 expression을 사용한 payload가 잘 실행되지 않아서 input태그에 onclick 이벤트를 삽입해서 해결했다.

Stage #14 해결!

'Study > Web Hacking' 카테고리의 다른 글

| [natas] Level 16 -> Level 17 (0) | 2021.06.27 |

|---|---|

| [natas] Level 15 -> Level 16 (0) | 2021.06.27 |

| [XSS Challenge] Stage #13 (0) | 2021.05.30 |

| [LOS] orge (0) | 2021.05.30 |

| [natas] Level 14 -> Level 15 (0) | 2021.05.30 |